MagNews

Nelle scorse release di magnews abbiamo sviluppato due nuovi nodi per i workflow, i nodi AI-driven, per trasformare i tuoi flussi di automation, rendendoli più intelligenti ed efficaci: AI Split: costruisci diversi percorsi partendo da questo nodo e il workflow indirizzerà i tuoi contatti verso il percorso più performante (se non l’hai ancora letto, scopri come funziona AI Split). AI Wait: inserisci questo nodo nel workflow e scoprirai quali sono i tempi di attesa più efficaci e produttivi (se l’hai perso, scopri come funziona AI Wait). Questi nuovi nodi, dotati di una funzione di apprendimento automatico, permettono di ottenere risultati più alti e conversioni più efficaci e stiamo lavorando per aggiungere ulteriori nodi di questo tipo, che renderanno i tuoi flussi di automazione ancora più intelligenti e performanti. Nel frattempo abbiamo aggiunto alcune utili funzionalità per semplificare la comprensione e l’utilizzo di questa nuova tecnologia. Monitora l’andamento Se aggiungi un

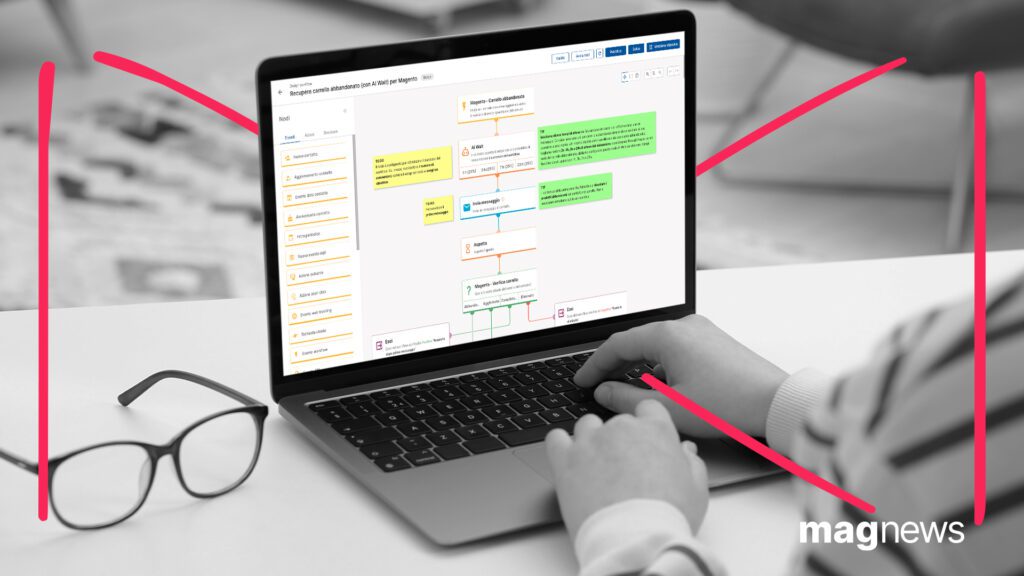

AI Wait: dopo il nodo AI Split (Scopri anche AI Split), un altro nodo “AI” a tua disposizione per workflow sempre più efficaci. Anche il nodo AI Wait rivoluziona i tuoi workflow, decidendo per te quali sono i tempi di attesa più efficaci e produttivi. Iniziamo con un esempio Un eCommerce ha ideato e configurato un flusso per il recupero del carrello abbandonato dei suoi clienti. Ma qual è il tempo di attesa migliore? Cioè quanto dobbiamo aspettare per non essere troppo insistenti ma, nello stesso tempo, per non perdere l’opportunità di trasformare il carrello pieno in un acquisto riuscito? L’eCommerce è indeciso se per convertire di più sarà preferibile attendere 1 ora, 4 ore o 1 giorno. Configuriamo quindi il nodo con 3 diversi tempi di attesa. Puoi scegliere da un minimo di due tempi a un massimo di 7 diversi. Il workflow si autovaluta e dirige il maggior

Tra i pilastri delle strategie di Customer Relationship Management (CRM) e digital marketing, il Customer Lifetime Value (CLV) è uno dei più importanti. Esso, infatti, rappresenta il valore economico di un cliente, lungo tutto il corso del suo rapporto con un’azienda o un brand. Approfondiamone quindi significato e applicazioni, scoprendo in che modo può portare a risultati di successo se applicato alla Marketing Automation. Significato e applicazioni del Customer Lifetime Value (CLV) Il Customer Lifetime Value è una metrica cruciale nel campo del CRM che indica il contributo finanziario di un cliente all’azienda per l’intera durata della sua relazione. Questo valore dipende da diversi fattori, tra cui la frequenza degli acquisti, il valore medio di ogni scontrino e, appunto, la durata della relazione. La formula base del CLV è CLV = (AOC x AOV) x LT dove AOC è la frequenza degli acquisti, AOV è il valore medio di ogni

Eccoci arrivati alla fine di questo percorso e di questo anno impegnativo. Pensare all’email come a qualcosa di attuale ed efficace, ci proietta inevitabilmente verso un futuro ricco di grandi aspettative. A parte alcune evoluzioni e mutamenti che le hanno permesso di sopravvivere nella feroce giungla digitale, quando pensiamo ad un’email bella e innovativa, cosa ci viene in mente? Il fatto che abbia le sembianze di una pagina web è qualcosa di scontato, e con esso pure che si adatti ad ogni nostro dispositivo, grande o piccolo che sia. Non ci stupisce neppure che presenti il nostro nome nell’oggetto o che contenga all’interno informazioni chiaramente a noi riferite. Dal punto di vista prettamente grafico neppure un’immagine dinamica è qualcosa di insolito: i countdown sono all’ordine del giorno e anche l’immagine del nostro prodotto lasciato nel carrello, nella wishlist o appena visto sul web ci stupisce più! Ma allora, cosa potrebbe…

Eccoci arrivati alla fine di questo percorso e di questo anno impegnativo. Pensare all’email come a qualcosa di attuale ed efficace, ci proietta inevitabilmente verso un futuro ricco di grandi aspettative. A parte alcune evoluzioni e mutamenti che le hanno permesso di sopravvivere nella feroce giungla digitale, quando pensiamo ad un’email bella e innovativa, cosa ci viene in mente? Il fatto che abbia le sembianze di una pagina web è qualcosa di scontato, e con esso pure che si adatti ad ogni nostro dispositivo, grande o piccolo che sia. Non ci stupisce neppure che presenti il nostro nome nell’oggetto o che contenga all’interno informazioni chiaramente a noi riferite. Dal punto di vista prettamente grafico neppure un’immagine dinamica è qualcosa di insolito: i countdown sono all’ordine del giorno e anche l’immagine del nostro prodotto lasciato nel carrello, nella wishlist o appena visto sul web ci stupisce più! Ma allora, cosa potrebbe…

Gli attacchi informatici a danno degli utenti o degli speditori sono sempre in agguato. Ne esistono di tanti tipi e con diversi scopi. Oggi ti parliamo del List bombing, con l’obiettivo di metterti in guardia da questo attacco che negli ultimi anni è diventato sempre più frequente. Tutto ciò che devi sapere: List bombing, questo sconosciuto: cos’è e come funzionaPerché accade e quali conseguenze per le sue vittimeCome verificare se i tuoi form online sono oggetto di List bombingQuali misure di sicurezza adottare per proteggersiAiuto, sono sotto attacco: cosa devo fare? List bombing, questo sconosciuto: cos’è e come funziona Il List bombing, anche conosciuto come Subscribtion bombing, è un tipo di attacco informatico causato da bot che, in modo automatizzato e fraudolento, iscrivono in uno stesso momento più indirizzi email – che possono essere legittimi, sottratti da liste pubbliche o generati in maniera casuale – su numerosi form di iscrizione o registrazione e…

Appena trascorso il mese dedicato alla Computer Security, non possiamo non parlare di sicurezza e in generale adeguatezza dell’email rispetto al mondo digitale in cui viviamo. Nello specifico parleremo di Cybersecurity, che pur essendo un sottoinsieme degli aspetti generali della sicurezza, comprende al proprio interno aspetti sia tecnologici che giuridici. Sul fronte tecnico si parte dai principi base di riservatezza, integrità e disponibilità, ma anche di non ripudiabilità, di autenticazione e di controllo degli accessi. Su quello giuridico si parla sempre più spesso di adeguatezza delle misure adottate per la tutela delle persone e dei loro dati (privacy) ma anche di riservatezza di informazioni confidenziali. L’argomento è di indubbio interesse, vista la porta dell’escalation di attacchi rilevati nell’ultimo anno a livello globale. Il recente rapporto Clusit parla di un “spettacolare incremento degli attacchi informatici, sia a livello quantitativo che qualitativo” con “impatti profondi, duraturi e sistemici su ogni aspetto della…

Appena trascorso il mese dedicato alla Computer Security, non possiamo non parlare di sicurezza e in generale adeguatezza dell’email rispetto al mondo digitale in cui viviamo. Nello specifico parleremo di Cybersecurity, che pur essendo un sottoinsieme degli aspetti generali della sicurezza, comprende al proprio interno aspetti sia tecnologici che giuridici. Sul fronte tecnico si parte dai principi base di riservatezza, integrità e disponibilità, ma anche di non ripudiabilità, di autenticazione e di controllo degli accessi. Su quello giuridico si parla sempre più spesso di adeguatezza delle misure adottate per la tutela delle persone e dei loro dati (privacy) ma anche di riservatezza di informazioni confidenziali. L’argomento è di indubbio interesse, vista la porta dell’escalation di attacchi rilevati nell’ultimo anno a livello globale. Il recente rapporto Clusit parla di un “spettacolare incremento degli attacchi informatici, sia a livello quantitativo che qualitativo” con “impatti profondi, duraturi e sistemici su ogni aspetto della…

Il 20 settembre 2021 Apple ha rilasciato iOS 15. Da quel momento in avanti, le aperture provenienti dall’applicazione Apple Mail non possono più essere considerate attendibili: cioè effettivamente rispondenti ad una reale apertura da parte del destinatario. Per questo, dal 6 ottobre magnews ha deciso di adottare un approccio cautelativo e conteggia come aperture solo quelle affidabili, che comprendono: aperture da un client diverso da Mail e click da client Mail (non sono considerate le aperture senza click dal client Mail). Leggi precedente articolo sul tema per maggiori dettagli Introduzione Come preannunciato stiamo introducendo soluzioni tecnologiche e nuove funzionalità per gestire l’impatto del rilascio della Mail Privacy Protection da parte di Apple (AMPP). Con la release di novembre (messa a disposizione di tutti i nostri clienti il 18/11) siamo intervenuti sui seguenti aspetti: elementi core: la modalità di interpretazione e raccolta del dato e la conservazione separata tra eventi affidabili ed eventi non attendibilireportistiche fondamentali come…

Fiato alle trombe! Cari amici dell’Email Marketing e della Deliverability, siamo lieti di annunciarvi che dal 24 novembre 2021 magnews è iscritto anche al Feedback Loop di Telecom Italia. Cosa significa? Che ora possiamo individuare anche i contatti Telecom Italia (tim.it, alice.it, telecomitalia.it) che segnalano come spam una email e impedire che ne ricevano altre indesiderate. Cos’è il Feedback Loop e come funziona Il Feedback Loop (FBL) è un servizio, offerto solo da alcuni Mailbox Provider, che consente, a chi lo sottoscrive, di ricevere una notifica quando un contatto segnala come spam una email. Ecco come funziona: magnews invia una email a un contattoil contatto la valuta indesiderata e clicca sul bottone “Spam”il Mailbox Provider del contatto invia una notifica a magnews con copia dell’email segnalata come spammagnews grazie a questa notifica:individua il contatto e l’account da cui è stata spedita l’emailinserisce l’indirizzo email del contatto nella blacklist dell’account, impedendo…